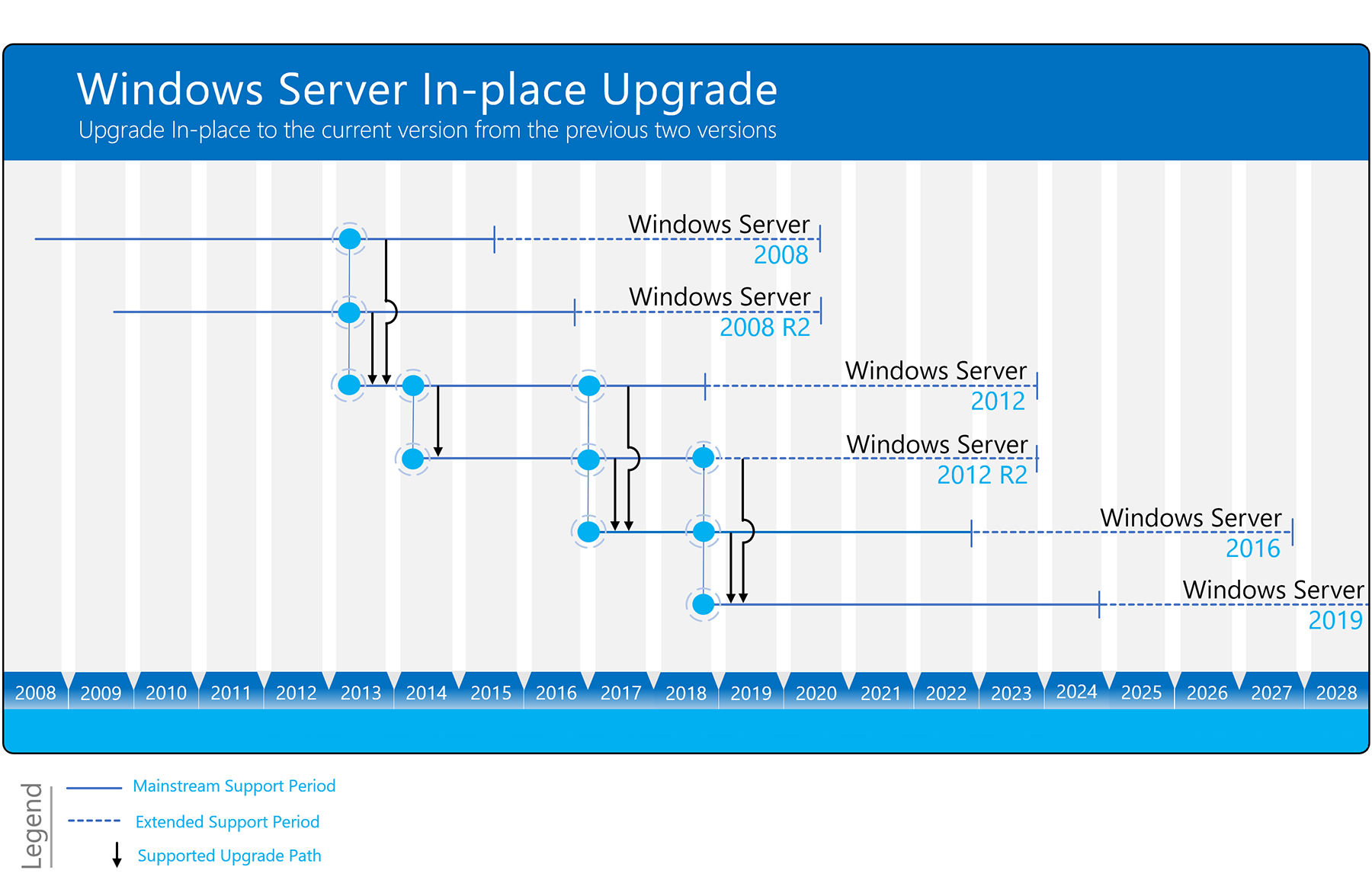

Microsoft Windows Server 2008 and Windows Server 2008 R2 Operating system reached the end of their support cycle on the 14th of January 2020 because of this many organizations wanted to migrate away from these legacy operating systems. End-of-life operating systems have a direct impact on various industry compliances IT audits Penetration tests and so on even business does not have a business requirement to upgrade end of life operating system leaves no choice but to upgrade

Microsoft Windows Server 2008 and Windows Server 2008 R2 Operating system reached the end of their support cycle on the 14th of January 2020 because of this many organizations wanted to migrate away from these legacy operating systems. End-of-life operating systems have a direct impact on various industry compliances IT audits Penetration tests and so on even business does not have a business requirement to upgrade end of life operating system leaves no choice but to upgrade

Archive for the ‘Windows Server 2008’ Category

Microsoft Active Directory Migration – from Windows Server 2008 R2 to Windows Server 2022

Mittwoch, November 17th, 2021Microsoft Windows Server 2008 R2 – how to in-place upgrade to Windows Server 2019

Donnerstag, Juni 17th, 2021Microsoft Windows – ein Lösungsweg für den Windows Fehlercode ‚0xc0000005‘

Mittwoch, April 14th, 2021 Fehlercode ‚0xc0000005‘ – zählt zu den bekannteren Windows Fehlern und er betrifft nicht nur Nutzer von Windows 10 sondern auch Nutzer älterer Versionen wie Windows 8 und Windows 7 plus deren Windows Server Versionen. Mit der Data Execution Prevention (oder „Datenausführungsverhinderung“) hat Windows eine Funktion zum Schutz des Arbeitsspeichers integriert die unfreiwillig für Zugriffsprobleme wie 0xc0000005 verantwortlich sein kann. Einige Programme sind mit diesem Sicherheitsfeature nämlich nicht kompatibel sodass bestimmte Aktionen zwangsläufig zu dem Fehler führen. Die einfachste Lösung besteht in diesem Fall darin den Schutzmechanismus für die jeweilige Anwendung zu deaktivieren

Fehlercode ‚0xc0000005‘ – zählt zu den bekannteren Windows Fehlern und er betrifft nicht nur Nutzer von Windows 10 sondern auch Nutzer älterer Versionen wie Windows 8 und Windows 7 plus deren Windows Server Versionen. Mit der Data Execution Prevention (oder „Datenausführungsverhinderung“) hat Windows eine Funktion zum Schutz des Arbeitsspeichers integriert die unfreiwillig für Zugriffsprobleme wie 0xc0000005 verantwortlich sein kann. Einige Programme sind mit diesem Sicherheitsfeature nämlich nicht kompatibel sodass bestimmte Aktionen zwangsläufig zu dem Fehler führen. Die einfachste Lösung besteht in diesem Fall darin den Schutzmechanismus für die jeweilige Anwendung zu deaktivieren

Microsoft reminds Windows 7 / Windows Server 2008 customers to purchase the second year of Extended Security Updates (ESU) coverage

Mittwoch, November 11th, 2020Microsoft Windows Server 2008 R2 and above – released a patch for the ZeroLogon vulnerability that needs to be applied to your domain controllers if you haven’t done this already do this asap

Mittwoch, Oktober 21st, 2020Download the patch here … https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1472

Microsoft Windows Server 2008 R2 – es werden rund 58% aller Server im Internet nicht mehr regelmäßig mit Sicherheitsupdates versorgt und sind damit tickende Zeitbomben

Mittwoch, Oktober 21st, 2020Microsoft Windows Server 2008 R2 and above – ‚Zerologon‘ unauthenticated domain controller compromise by subverting Netlogon cryptography (CVE-2020-1472)

Montag, September 28th, 2020ZeroLogon – testing script

Microsoft Windows 7 SP1 / Windows Server 2008 R2 – das Supportende kann Nichtwechslern hohe Strafen einbringen

Montag, Mai 11th, 2020Microsoft Windows 7 SP1 / Windows Server 2008 R2 – und das nahe Supportende kann Nichtwechslern hohe Strafen einbringen

Freitag, Januar 10th, 2020 Die in der Europäischen Union geltende EU-Datenschutzgrundverordnung (DSGVO) verlange von Kliniken bei der Verarbeitung sowie Nutzung personenbezogener Daten den Stand der Technik einzuhalten d.h. Kliniken die personenbezogene Daten verarbeiten und speichern handeln hier wenn sie weiterhin Windows 7 oder Server 2008 einsetzen entgegen der EU-DSGVO und z.B.: bei Datendiebstahl personenbezogener Daten wird das Bußgeld entsprechend höher ausfallen

Die in der Europäischen Union geltende EU-Datenschutzgrundverordnung (DSGVO) verlange von Kliniken bei der Verarbeitung sowie Nutzung personenbezogener Daten den Stand der Technik einzuhalten d.h. Kliniken die personenbezogene Daten verarbeiten und speichern handeln hier wenn sie weiterhin Windows 7 oder Server 2008 einsetzen entgegen der EU-DSGVO und z.B.: bei Datendiebstahl personenbezogener Daten wird das Bußgeld entsprechend höher ausfallen

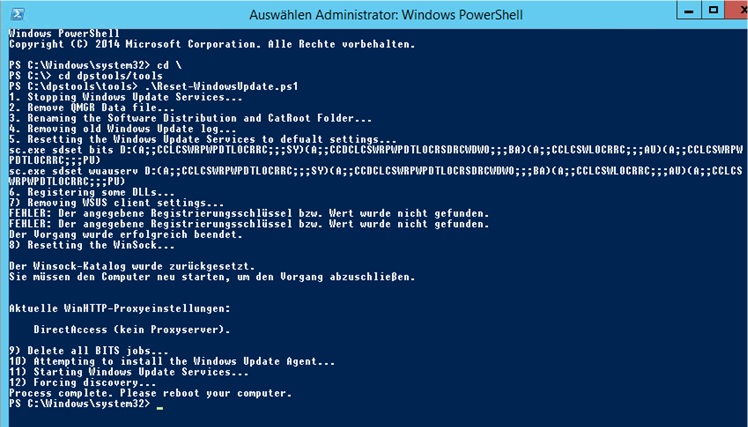

Microsoft Windows Update Reset via Powershell Script ‚Reset-WindowsUpdate.ps1‘ – will completely reset the Windows Update client settings

Sonntag, Oktober 13th, 2019 This Powershell Script ‚Reset-WindowsUpdate.ps1‘ – will completely reset the Windows Update client settings it has been tested on Windows 7, 8, 10, and Server 2012 R2 and it will configure the services and registry keys related to Windows Update for default settings

This Powershell Script ‚Reset-WindowsUpdate.ps1‘ – will completely reset the Windows Update client settings it has been tested on Windows 7, 8, 10, and Server 2012 R2 and it will configure the services and registry keys related to Windows Update for default settings

Microsoft Windows Server 2008 R2 & 2012 R2 – applications may crash or become unresponsive if another user logs off Remote Desktop session

Montag, Oktober 7th, 2019 To resolve this issue upgrade to Windows Server 2016 the issue is fixed in this version of Windows Server

To resolve this issue upgrade to Windows Server 2016 the issue is fixed in this version of Windows Server

Microsoft Windows 7/8 & Windows Server W2k8/W2k12/W2k16/W2k19 – CVE-2019-1182 | Remote Desktop Services Remote Code Execution Vulnerability Security Vulnerability

Mittwoch, August 14th, 2019 A remote code execution vulnerability exists in Remote Desktop Services formerly known as Terminal Services – when an unauthenticated attacker connects to the target system using RDP and sends specially crafted requests. This vulnerability is pre-authentication and requires no user interaction. An attacker who successfully exploited this vulnerability could execute arbitrary code on the target system. An attacker could then install programs; view, change, or delete data; or create new accounts with full user rights

A remote code execution vulnerability exists in Remote Desktop Services formerly known as Terminal Services – when an unauthenticated attacker connects to the target system using RDP and sends specially crafted requests. This vulnerability is pre-authentication and requires no user interaction. An attacker who successfully exploited this vulnerability could execute arbitrary code on the target system. An attacker could then install programs; view, change, or delete data; or create new accounts with full user rights

IGEL Endpoints and Microsoft VDI – alle IGEL Universal Desktop Lösungen inklusive der UDC Software von IGEL unterstützen Microsoft RDP standardmäßig mit sämtlichen verfügbaren Betriebssystemen

Montag, Juli 15th, 2019 IGEL Endpoints and Microsoft VDI – RemoteFX (RDP 7.1) wird von allen Linux-basierten Modellen ab IGEL UD3, der IGEL UDC Software und von allen Modellen mit Windows Embedded Standard 7 (W7) unterstützt

IGEL Endpoints and Microsoft VDI – RemoteFX (RDP 7.1) wird von allen Linux-basierten Modellen ab IGEL UD3, der IGEL UDC Software und von allen Modellen mit Windows Embedded Standard 7 (W7) unterstützt

Disk Defragmentation best practice – are you looking for information on defragmentation of your vmsf datastores or defragmentation within the guest os

Sonntag, Juni 9th, 2019 The answer is NO defragmentation for both – defragmentation also generates more I/O to the disk. This could be more of a concern to customers than any possible performance improvement that might be gained from the defrag. I should point out that I have read that, internally at VMware, we have not observed any noticeable improvement in performance after a defragmentation of Guest OSes residing on SAN or NAS based datastores. I also want to highlight an additional scenario that uses an array based technology rather than a vSphere technology. If your storage array is capable of moving blocks of data between different storage tiers (SSD/SAS/SATA), e.g. EMC FAST, then defragmentation of the Guest OS doesn’t really make much sense. If your VM has been running for some time on tiered storage, then in all likelihood the array has already learnt where the hot-blocks are, and has relocated these onto the SSD. If you now go ahead and defrag, and move all of the VM’s blocks around again, the array is going to have to relearn where the hot-spots are

The answer is NO defragmentation for both – defragmentation also generates more I/O to the disk. This could be more of a concern to customers than any possible performance improvement that might be gained from the defrag. I should point out that I have read that, internally at VMware, we have not observed any noticeable improvement in performance after a defragmentation of Guest OSes residing on SAN or NAS based datastores. I also want to highlight an additional scenario that uses an array based technology rather than a vSphere technology. If your storage array is capable of moving blocks of data between different storage tiers (SSD/SAS/SATA), e.g. EMC FAST, then defragmentation of the Guest OS doesn’t really make much sense. If your VM has been running for some time on tiered storage, then in all likelihood the array has already learnt where the hot-blocks are, and has relocated these onto the SSD. If you now go ahead and defrag, and move all of the VM’s blocks around again, the array is going to have to relearn where the hot-spots are

Microsoft Windows Patch Update ab KB4493472 enthalten die monatliche Rollupupdates nicht mehr das Installationshilfsprogramm ‚PciClearStaleCache.exe‘ – es beseitigte bisher Inkonsistenzen im internen PCI Cache

Dienstag, April 30th, 2019 Es treten dadurch die nachfolgend aufgeführten Symptome auf wenn die monatlichen Updates installiert werden das ‚PciClearStaleCache.exe‘ NICHT enthalten

Es treten dadurch die nachfolgend aufgeführten Symptome auf wenn die monatlichen Updates installiert werden das ‚PciClearStaleCache.exe‘ NICHT enthalten

Vorhandene NIC-Definitionen in Netzwerken in der Systemsteuerung werden möglicherweise durch eine neue Ethernet-Netzwerkkarte (Network Interface Card, NIC) ersetzt jedoch mit Standardeinstellungen und benutzerdefinierte Einstellungen der vorherigen NIC sind weiterhin in der Registrierung vorhanden werden aber nicht verwendet

Statische IP-Adresseinstellungen gehen in Netzwerkschnittstellen verloren

WLAN-Profileinstellungen werden im Netzwerk Systemsymbol nicht angezeigt

WiFi-Netzwerkadapter sind deaktiviert

Diese Symptome treten insbesondere auf virtuellen Gastcomputern und auf Computern die seit dem März 2018 nicht aktualisiert wurden auf

Die Administratoren sollten sicherstellen dass mindestens eines der zwischen dem 10. April 2018 (KB 4093118) und dem 12. März 2019 (KB 4489878) veröffentlichten monatlichen Rollups installiert wurde bevor das Update vom April 2019 und neuere Updates installiert werden – denn alle diese Rollupupdates enthalten ‚PciClearStaleCache.exe‘