Archive for Februar, 2026

Oracle – is considering cutting 20.000 to 30.000 jobs and potentially selling Cerner its healthcare IT unit to fund its $300 billion contract with OpenAI

Sonntag, Februar 1st, 2026Thomas-Krenn.AG – IT Sicherheit ein auf Rückblick 2025 und ein Ausblick auf 2026

Sonntag, Februar 1st, 2026GoPro HERO13 Black Ultra Wide Edition – racing through narrow Columbian streets

Sonntag, Februar 1st, 2026AI Workflow Automation N8N 2.4.6 – build an AI Agent to chat with any PDF

Sonntag, Februar 1st, 2026Berliner Unternehmen Recare – hat € 37 Millionen um einen KI Agenten zu entwickeln der Kliniken und Pflegekräfte von Bürokratie entlasten soll

Sonntag, Februar 1st, 2026pfSense CE v2.8.0 – VLAN Configuration IP DHCP Internet Allow or Block Traffic

Sonntag, Februar 1st, 2026AI Workflow Automation N8N 2.4.6 – Search engine optimization (SEO) und einen Blog Artikel automatisch mit KI schreiben lassen

Sonntag, Februar 1st, 2026Langenscheidt – übersetzt das englische Verb „to trump“ (Vergangenheitsform „trumped“) primär als „trumpfen“ oder im übertragenen Sinne als „übertrumpfen“

Sonntag, Februar 1st, 2026Wirtschaftsrat der CDU – wörtlich heißt es in einer „Agenda für Arbeitnehmer“ bei der Krankenversicherung sollten verschiedene Leistungen wie etwa Zahnarztbehandlungen generell privat abzugesichert werden und nicht länger im Umlageverfahren den Beitragszahlern zur Last fallen

Sonntag, Februar 1st, 2026Jetzt fordert CDU Wirtschaftsrat Zahnarztrechnungen zu privatisieren. Ob Rentenniveau, Pflege, Recht auf Teilzeit, Karenztage, Kündigungsschutz: die CDU profiliert sich als Arbeitgebersprachrohr. Dabei liegt aber der Schlüssel für Wachstum in der Bildungs- und Wirtschaftspolitik pic.twitter.com/7ePYdesZph

— Prof. Karl Lauterbach (@Karl_Lauterbach) February 1, 2026

Iran Parlamentspräsident Mohammad Bagher Ghalibaf – hat die Streitkräfte von den EU Ländern zu „terroristischen Gruppen“ erklärt

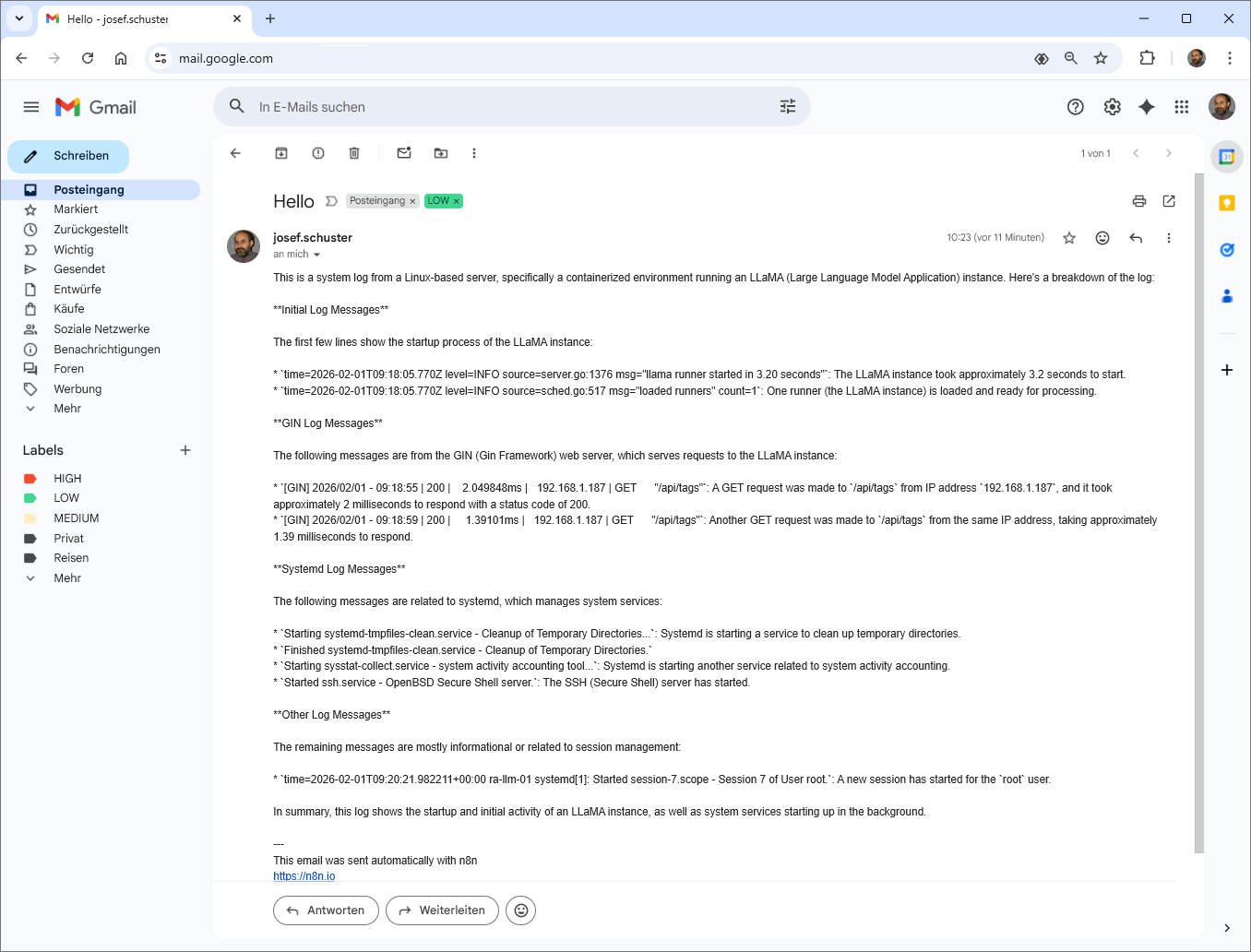

Sonntag, Februar 1st, 2026AI Workflow Automation N8N 2.4.6 – analyze a Linux ‚/var/log/syslog‘ file and identify the problems and summarize them using Ollama and LLM Ministral-3:14

Sonntag, Februar 1st, 2026

Act as a Senior Linux System Administrator and Security Analyst. I am providing a snippet of a Linux syslog file. Please conduct a multi-layered analysis following this structure:

1. Executive Summary

Provide a high-level overview of the system’s health based on these logs.

Identify the primary services or processes generating the most noise.

2. Critical Issues & Errors

Extract and list all entries with a severity of EMERG, ALERT, CRIT, or ERR.

For each critical error, explain the likely root cause and provide a specific command or configuration change to fix it.

3. Security & Authentication Audit

Identify any failed login attempts (sshd, sudo, auth), suspicious IP addresses, or unexpected user elevations.

Flag any ‚Out of Memory‘ (OOM) killer events or segmentation faults that could indicate a DoS attack or hardware failure.

4. Pattern Recognition

Look for repetitive loops or ‚flapping‘ services.

Identify any chronological anomalies (e.g., a sudden spike in logs at a specific timestamp).

5. Actionable Recommendations

Provide a prioritized ‚To-Do‘ list to stabilize the system and harden security.

Log Data for Analysis