Archive for Februar, 2016

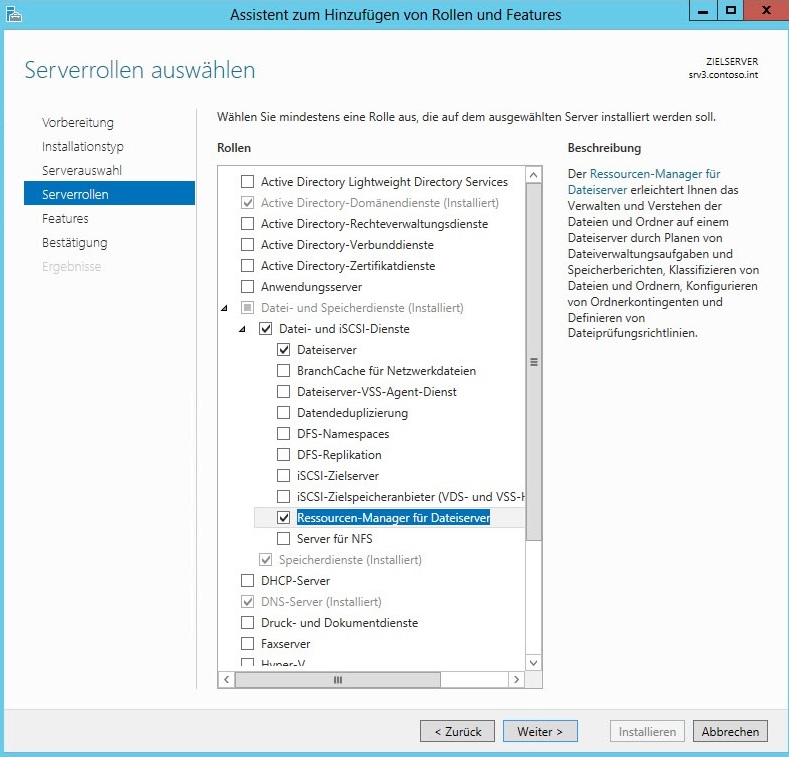

Microsoft Windows Server 2012 R2 – vor Ransomware / Crypto Locker schützen helfen kann dabei das Tool ‚File Server Resource Manager (FSRM) File Screens‘

Samstag, Februar 20th, 2016NetApp ‚FPolicy‘ – kann helfen vor Ransomware / Crypto Locker zu schützen

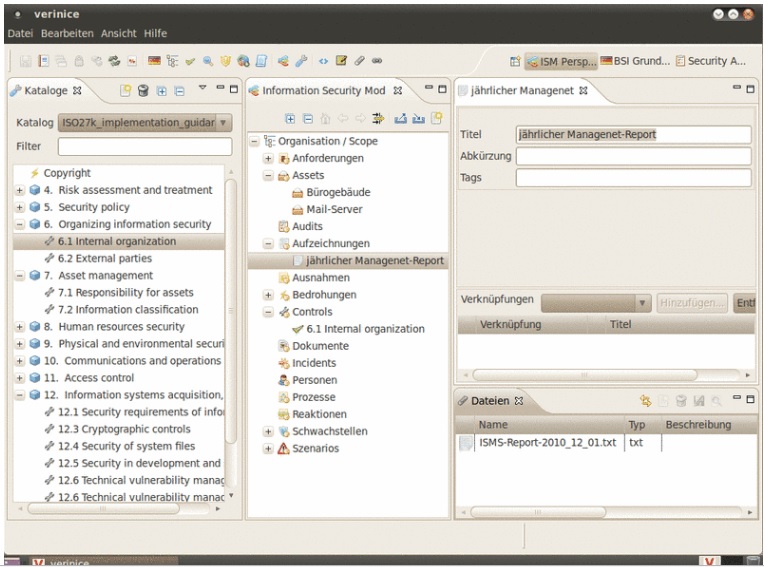

Samstag, Februar 20th, 2016verinice 1.12 – unterstützt Sie beim Aufbau und Betrieb Ihres Managementsystems für Informationssicherheit (ISMS)

Samstag, Februar 20th, 2016 Egal ob Sie sich an ISO 27001, BSI IT-Grundschutz, IDW PS 330 oder einem anderen Standard orientieren – verinice unterstützt Sie in Ihrer täglichen Arbeit als CISO oder IT-Sicherheitsbeauftragter. Alle relevanten Standards sind entweder bereits im Tool integriert oder lassen sich leicht importieren. Alle erfassten Informationen legen Sie in einem Objektmodell ab, das auf die Anforderungen der IS abgestimmt und dynamisch erweiterbar ist – Ihre Daten bilden so die Grundlage für einen nachhaltigen IS-Prozess

Egal ob Sie sich an ISO 27001, BSI IT-Grundschutz, IDW PS 330 oder einem anderen Standard orientieren – verinice unterstützt Sie in Ihrer täglichen Arbeit als CISO oder IT-Sicherheitsbeauftragter. Alle relevanten Standards sind entweder bereits im Tool integriert oder lassen sich leicht importieren. Alle erfassten Informationen legen Sie in einem Objektmodell ab, das auf die Anforderungen der IS abgestimmt und dynamisch erweiterbar ist – Ihre Daten bilden so die Grundlage für einen nachhaltigen IS-Prozess

ClinicalKey – ist die klinische Suchmaschine, die Ärzten hilft, klinische Entscheidungen zu treffen

Samstag, Februar 20th, 2016Es zeigt sich einmal mehr – IT-Sicherheit bedarf auch Geld und Personal

Samstag, Februar 20th, 2016

Gipfel Ofterschwanger Horn – webcam online

Freitag, Februar 19th, 2016

HPE StoreEver MSL6480 Tape Library – it reduces the time and resources needed to achieve

Freitag, Februar 19th, 2016Kaspersky Experiment – „How I hacked my hospital“

Freitag, Februar 19th, 2016

Ferrari SF16-H – the first pictures

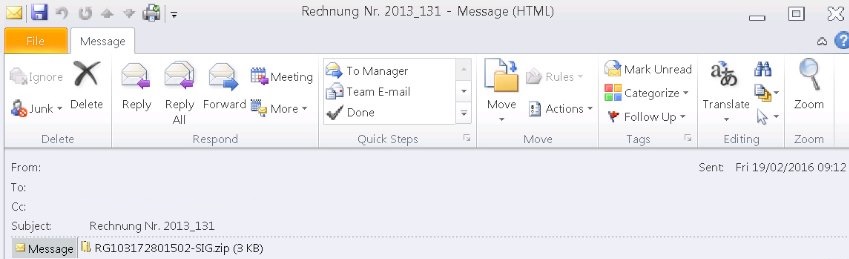

Freitag, Februar 19th, 2016Trojaner „Locky“ – infiziert 17.000 deutsche Rechner an einem Tag

Freitag, Februar 19th, 2016Gefährliche Office-Dokumente werden aktuell vor allem per Mail verbreitet. Es handelt sich zumeist um frei erfundene Rechnungen welche die Neugier des Empfängers wecken sollen – im Anhang befindet sich ein Office-Dokument mit Makro Code der die Infektion auslöst. Es werden nicht nur Dateien auf dem infizierten Rechner verschlüsselt sondern auch alles was er über das Netzwerk erreicht – es werden sogar Netzwerkfreigaben genutzt die aktuell nicht in das System eingebunden sind. Auch mit Cloud Storage werden Ordner des infizierten Rechners mit der Cloud synchronisiert und es werden automatisch online gespeicherten Originale durch die verschlüsselten Varianten ersetzt