Insgesamt sind aktuell mindestens 37 % der Microsoft Exchange Server in Deutschland und in vielen Fällen damit auch die dahinterliegenden Netzwerke stark gefährdet

Archive for the ‘Exchange Server 2019’ Category

Bundesamt für Sicherheit in der Informationstechnik (BSI) – über 17.000 Microsoft Exchange Server in Deutschland weiterhin für kritische Schwachstellen verwundbar

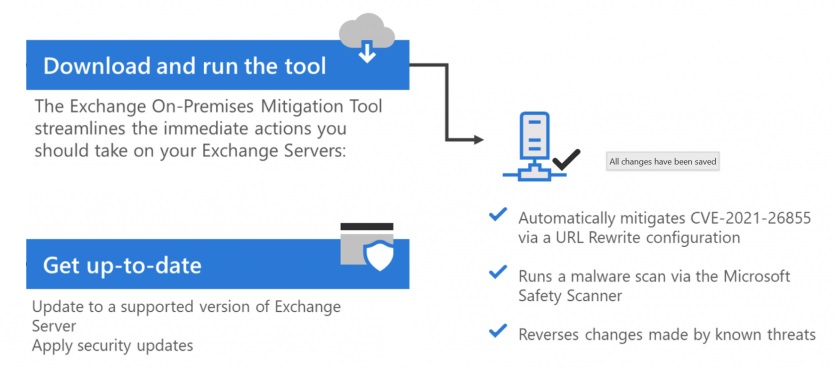

Dienstag, März 26th, 2024Microsoft Exchange Server – zero-day mitigation now a further improvement has been made to the URL Rewrite rule mitigation

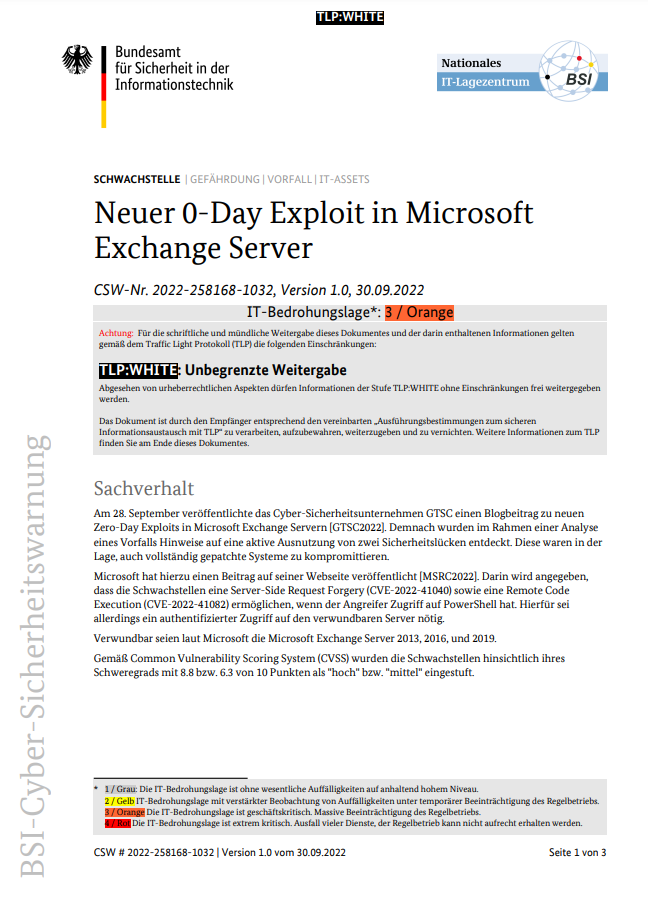

Donnerstag, Oktober 6th, 2022 Microsoft Exchange Server – customer Guidance for reported zero-day vulnerabilities

Microsoft Exchange Server – customer Guidance for reported zero-day vulnerabilities

Microsoft Exchange Server – zero-day mitigation can be bypassed

Dienstag, Oktober 4th, 2022 Microsoft Exchange Server – it is strongly recommend that Exchange Server customers to disable remote PowerShell access for non-admin users in your organization guidance on how to do this for single user or multiple users is here

Microsoft Exchange Server – it is strongly recommend that Exchange Server customers to disable remote PowerShell access for non-admin users in your organization guidance on how to do this for single user or multiple users is here

Microsoft Exchange Server – zero-day exploit

Dienstag, Oktober 4th, 2022

Microsoft Exchange 2016/2019 – run the script Reset-ScanEngineVersion.ps1 on each Exchange server in your organization

Sonntag, Januar 2nd, 2022 Microsoft Exchange 2016/2019 – run the script Reset-ScanEngineVersion.ps1

Microsoft Exchange 2016/2019 – run the script Reset-ScanEngineVersion.ps1

Microsoft Exchange 2016/2019 – die „MS Filtering Engine“ wurde kurz nach Mitternacht mit der Versionsnummer „2.201.010.001“ ausgeliefert ein „Y2K22” Bug

Samstag, Januar 1st, 2022 Diese „MS Filtering Engine“ ist mit einer zehn Ziffern langen Versionsnummer versehen die jeweils mit dem aktuellen Datum beginnt und zwar zuerst mit der Jahreszahl. Das alleine wäre noch kein Problem hätte nicht jemand bei Microsoft die – sehr schlechte – Idee gehabt all das am Microsoft Exchange Server in einer Variable des Typs „int32“ (mit Vorzeichen) zu speichern. Beträgt die maximale Größe dieses Datentyps doch „2.147.483.647“

Diese „MS Filtering Engine“ ist mit einer zehn Ziffern langen Versionsnummer versehen die jeweils mit dem aktuellen Datum beginnt und zwar zuerst mit der Jahreszahl. Das alleine wäre noch kein Problem hätte nicht jemand bei Microsoft die – sehr schlechte – Idee gehabt all das am Microsoft Exchange Server in einer Variable des Typs „int32“ (mit Vorzeichen) zu speichern. Beträgt die maximale Größe dieses Datentyps doch „2.147.483.647“

Workaround:

Die Deaktivierung des Anti-Malware-Filters führt dazu dass Exchange wieder Mails zustellt und infolge auch den entstandenen Rückstau abarbeitet – vorausgesetzt wie gesagt dass der Speicherplatz noch nicht voll gelaufen ist. Entsprechend sollten Sysadmins also rasch reagieren um einen Datenverlust zu vermeiden. Eine Option ist dabei einfach das „Disable-AntiMalwareScanning.ps1“-Skript aus dem Skripte-Verzeichnis im Exchange-Installationsverzeichnis auszuführen. Danach muss der Mail-Transport-Service noch neu gestartet werden meist dauert es dann noch einige Minuten bis die Maßnahme greift

Microsoft Exchange Server Versionen 2013 2016 und 2019 – der größte Hack 2021

Samstag, Dezember 4th, 2021Bundesamt für Sicherheit in der Informationstechnik (BSI) – 12.000 Microsoft Exchange Server in Deutschland sind öffentlich erreichbar

Mittwoch, Dezember 1st, 2021 Microsoft Outlook Web Access – aktuell wegen mindestens einer kritische Schwachstelle verwundbar da sie mit einem veralteten Cumulative Update Stand laufen für den keine Patches verfügbar sind

Microsoft Outlook Web Access – aktuell wegen mindestens einer kritische Schwachstelle verwundbar da sie mit einem veralteten Cumulative Update Stand laufen für den keine Patches verfügbar sind

Microsoft Exchange Server Versionen 2013, 2016 and 2019 – April 2021 Exchange Server Security Updates

Dienstag, April 13th, 2021 Microsoft Exchange Server Versionen 2013, 2016 and 2019 – has released security updates for vulnerabilities

Microsoft Exchange Server Versionen 2013, 2016 and 2019 – has released security updates for vulnerabilities

Microsoft Exchange Server Versionen 2013, 2016 und 2019 – OneClick Microsoft Exchange OnPremises Mitigation Tool

Dienstag, März 16th, 2021Microsoft Exchange Server Versionen 2013, 2016 und 2019 – analyzing the ‚Hafnium‘ exploit and how to patch it

Samstag, März 13th, 2021Microsoft Exchange Server Versionen 2013, 2016 und 2019 – ‚Hafnium‘ Exploit eine Beschreibung für Exchange Administratoren

Freitag, März 12th, 2021Bundesamt für Sicherheit in der Informationstechnik (BSI) – laut Microsoft sind die Exchange Server Versionen 2013, 2016 und 2019 betroffen es ist dringend zu einem Sicherheitsupdate geraten

Sonntag, März 7th, 2021Es erlaubt das Ausführen von Code aus der Ferne und setzt aktivierten Outlook Web Access voraus (OWA) das PS Script Test-ProxyLogon.ps1 bei GitHub sucht nach Angriffsmerkmalen die für ProxyLogon typisch sind. Microsoft hatte die Details dazu bereits in einem Blogpost veröffentlicht dieses Skript fasst die manuellen Tests jedoch zusammen und macht es Administratoren erheblich einfacher ihre Microsoft Exchange Server zu prüfen

Exchange Administratoren sollten die Schwachstellen sofort durch das Einspielen der neuesten Updates schließen und ihre Systeme möglichst auch mit diesem Skript auf einen Angriff untersuchen. Das Ausmaß der bereits erfolgten Angriffe ist offenbar erheblich Schätzungen gehen von mehreren zehntausend Systemen in Deutschland aus die zumindest angreifbar sind und wahrscheinlich schon angegriffen wurden

Das BSI warnt vor einem Fiasko für die IT-Security und rät eindringlich dazu tätig zu werden